Android ランサムウェアは XMPP チャットを使用してリモート サーバーに連絡し、NSA からのものであると主張

Android デバイス上の新しいランサムウェアは、すべてのデータを暗号化し、ユーザーを無力にし、NSA からの要求である XMPP を使用して「罰金」として金銭を要求します。

ランサムウェアは、被害者のデバイスへのアクセスを制限し、すべてを修復するために金銭を要求するマルウェアの一種です。トロイの木馬を介して伝播します。トロイの木馬は、便利なアプリケーションを装い、最終的にはユーザーを騙し、悪意のある目的のタスクを実行するためにデバイスにインストールされるマルウェアです。

米国国家安全保障局 (NSA) の名前で被害者を騙す新たな亜種が存在します。 Simplocker の更新バージョンは、アプリ ストアやダウンロード ページを正規のアプリケーションとして偽装し、オープン インスタント メッセージング プロトコルを使用してコマンド アンド コントロール サーバーに接続します。

このマルウェアは、そのフックを Android の奥深くに沈めるために管理者権限を要求します。このファイルがインストールされると、一部の被害者に対して、これは NSA によって埋め込まれたものであると宣伝し、ファイルを取り戻すには「罰金」を支払わなければなりません。

Check Point のマルウェア研究チームの Offer Caspi 氏は次のように書いています。今週投稿されたレポートチームは「ユーザーがこの新しい亜種によってファイルを「暗号化解除」するためにすでに数十万ドルを支払ったという証拠を持っている」としている。同氏は、これまでに感染したデバイスの数は数万台に上るが、それをはるかに上回る可能性があると推定している。このソフトウェアは一度インストールされると簡単に削除できず、ソフトウェアがなければ暗号化されたファイルを復元できないため、被害者は 500 ドルを支払ってファイルを復号化してもらうか、デバイスをワイプして最初からやり直すしか選択肢がありません。傷。

法的または政府当局を装い、被害者を脅迫して代金を支払わせるのは新しいことではありませんが、Jabber や以前は GTalk で使用されていたインスタント メッセージング プロトコルである Extensible Messaging and Presence Protocol (XMPP) の使用は、回避のための戦術の変化です。マルウェア対策ツールによる検出。 XMPP 通信では、通信が通常のインスタント メッセージ通信と同じ形式で隠蔽されるため、セキュリティ ツールやマルウェア対策ツールがコマンド アンド コントロール ネットワークと通信する前にランサムウェアを捕捉することがより困難になります。

以前のランサムウェア パッケージのほとんどは、HTTPS 経由で Web サイトと通信して暗号化キーを取得していました。これらの Web サイトは通常、URL、IP アドレス、または Web リクエストの署名によって識別され、ブロックされます。アプリケーションが疑わしい宛先に安全な HTTP リクエストを送信している場合は、何か悪いことが進行中であることを示す良い兆候となります。しかし、新しい Simplocker 亜種で使用される XMPP 通信チャネルは、外部の Android ライブラリを使用して、正規のメッセージング リレー サーバーを介してコマンド アンド コントロール ネットワークと通信します。これらのメッセージは、Transport Layer Security (TLS) を使用して暗号化できます。メッセージは、Tor を介してスキームのオペレーターによって指揮制御ネットワークからプルされました。

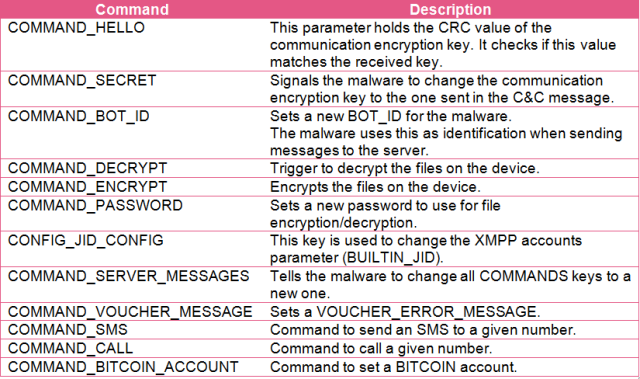

チェック・ポイントの研究者は、マルウェアのサンプルをリバース エンジニアリングすることで、その XMPP 通信チャネルを利用することができました。

「調査中に、C&C サーバーと感染したモバイル デバイス間で送信された数十万の XMPP メッセージを取得することに成功しました」と Caspi 氏は書いています。 「これらのメッセージに実装されている難読化スキームを破った後、メッセージの内容のほとんどを読み取ることができました。これにより、このマルウェアに感染したデバイスが数万台あることを示唆する証拠を入手することができました。また、約 10% のユーザーがファイルを復号化するために身代金として 200 ドルから 500 ドルを支払ったことも観察されました。これは、10,000 件の感染ごとに、マルウェア作成者は 20 万ドルから 50 万ドルを集めたことを意味します。これらの数字は驚くべきものですが、私たちのデータセットは不完全であり、実際の感染率はおそらくはるかに高いため、これは氷山の一角にすぎない可能性があります。」

XMPP チャネルを使用すると、マルウェア オペレータは、SMS メッセージの送信や電話の発信、マルウェアの通信構成 (および被害者を送信するために使用されるビットコイン アカウントの再設定など) を含む他の多くのコマンドをリモートで起動できます。 '支払い)。このマルウェアには、サウジアラビア、アラブ首長国連邦、イラン向けの身代金要求のローカライズ版もあり、それぞれの国の政府から被害者に対する適切なテーマの偽の警告が使用されていました。