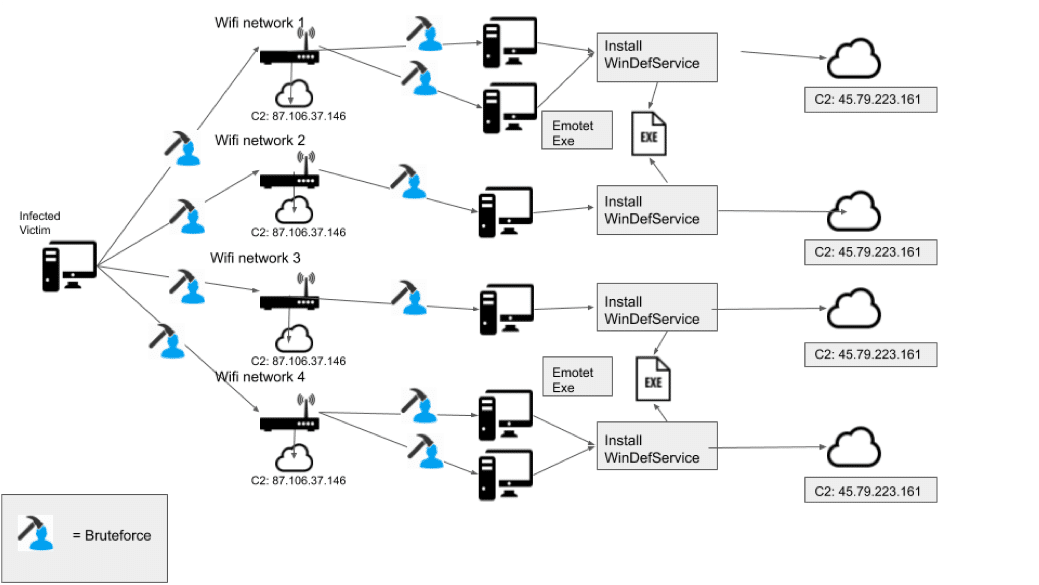

Binary Defenses のセキュリティ研究者は最近、感染したシステムの範囲内にある Wi-Fi ネットワークをハッキングできるトロイの木馬 Emotet の新しい亜種を発見しました。

Emotet は、もともとバンキング型トロイの木馬として設計されたマルウェアの一種で、ブラウザに保存されているユーザー認証情報などのデータを盗み、他の種類のマルウェアやランサムウェアをインストールし、ボットネットを形成する可能性があります。ネットワークをスキャンして、SSID、暗号化タイプ、認証方法を決定します。

こちらもお読みください-WPA/WPA2攻撃を使用してWiFiパスワードをハッキングする方法

新たに発見された Emotet サンプルは、「Wi-Fi スプレッダー」モジュールを起動して、セキュリティで保護されていない Wi-Fi ネットワークをスキャンし、脆弱なパスワードやその他のセキュリティ上の欠陥を利用して、接続されているデバイスを感染させようとします。

「Emotet で使用されるこの新たに発見されたローダー タイプにより、新しい脅威ベクトルが Emotet の機能に導入されます。これまでは、悪意のあるスパムや感染したネットワークを介してのみ拡散すると考えられていましたが、ネットワークで安全でないパスワードが使用されている場合、Emotet はこのローダー タイプを使用して、近くのワイヤレス ネットワークを介して拡散する可能性があります」とバイナリ ディフェンス社の脅威研究者でマルウェア アナリストのジェームス クイン氏は述べています。ブログ投稿。

研究者らは、2020 年 1 月 23 日に Emotet によって配信されている Wi-Fi 拡散バイナリに初めて気づきました。この実行可能ファイルのタイムスタンプは 2018 年 4 月 16 日で、最初に VirusTotal データベースに送信されたのは 2018 年 5 月 4 日でした。

これは、Wi-Fi 動作の拡大が 2 年近くにわたって「気づかれずに」行われてきたことを示しています。これは、Emotet が最初に戻ってきた 2019 年 8 月下旬に遡るデータがあるにもかかわらず、バイナリがドロップされる頻度が低いことが部分的に原因である可能性があります。

Emotetはどのように機能しますか?

「私たちは研究に使用されている Emotet ボットからこのマルウェア サンプルを取得し、IDA Pro を使用してマルウェア コードをリバース エンジニアリングして、どのように動作するかを調べました」と Binary Defense の脅威ハンティングおよび対諜報担当シニア ディレクターである Randy Pargman 氏は語ります。ヘルプ ネットセキュリティ。

このマルウェアは、Wi-Fi 機能を持つコンピュータに感染すると、wlanAPI インターフェイスを使用して近くのエリアにある Wi-Fi ネットワークを見つけます。

「それらのネットワークが接続に必要なパスワードで保護されている場合でも、マルウェアは考えられるパスワードのリストを試行し、推測されたパスワードの 1 つが機能して Wi-Fi ネットワークに接続すると、感染したコンピュータをそのネットワークに接続します。」パーグマン氏が説明した。

「マルウェアは、ネットワーク上に存在すると、同じネットワークに接続されている他のすべてのコンピュータをスキャンして、ファイル共有が有効になっている Windows コンピュータを探します。次に、それらのコンピュータ上のすべてのユーザー アカウントのリストを取得し、それらのアカウントと管理者アカウントのパスワードを推測しようとします。推測されたパスワードのいずれかが正しい場合、マルウェアはそのコンピュータに自分自身をコピーし、他のコンピュータでリモート コマンドを実行することによって自分自身をインストールします。」

最終的に、コマンド アンド コントロール サーバーに報告を返し、インストールを確認します。このように、マルウェアはできるだけ多くのデバイスに感染しようとします。

クイン氏は、Emotet のようなマルウェアがネットワークに不正にアクセスできないように、強力なパスワードを使用してワイヤレス ネットワークを保護するよう企業に警告しています。

こちらもお読みください-Windows 10 PC 向けの最高の無料ウイルス対策ソフトウェア

「この脅威の検出戦略には、インストールされている新しいサービスのエンドポイントのアクティブな監視、および一時フォルダーやユーザー プロファイル アプリケーション データ フォルダーから実行されている疑わしいサービスやプロセスの調査が含まれます」とクイン氏は述べています。 「通信は暗号化されておらず、マルウェア メッセージの内容を識別する認識可能なパターンがあるため、ネットワーク監視も効果的な検出です。」

調査結果の詳細については、詳細なドキュメントを参照してください。ここ。